Palo Alto Networks PANOS漏洞更新

关键要点

Palo Alto Networks的PANOS防火墙遭遇新的攻击尝试,涉及到CVE20243400漏洞。该漏洞存在于PANOS的GlobalProtect功能中,CVSS评分高达10,最初被一个疑似国家支持的攻击者利用。目前约6200个GlobalProtect实例仍然易受CVE20243400的影响,尽管已经推出了修复补丁。利用该漏洞需要经过两个阶段,涉及到对会话ID的不足验证和以提升特权执行的Cron作业。Palo Alto Networks已发布更新,提供有关受影响和未受影响版本的完整列表。最近,Palo Alto Networks的PANOS防火墙在4月12日CVE20243400漏洞被披露后,迎来了新一波的利用尝试。Unit 42,Palo Alto Networks的威胁情报团队,更新了其威胁简报,提供了针对这一关键命令注入漏洞的攻击最新情况。

CVE20243400的漏洞涉及PANOS的GlobalProtect功能,具有严重性CVSS评分最高为10,最初由一个名为UTA0218的疑似国家支持的行为者进行了零日攻击。Unit 42表示,随着上周概念验证利用代码的发布,他们已意识到“攻击次数不断增加”。此外,还有一些与UTA0218活动似乎无关的攻击被检测到。

根据安全组织Shadowserver的数据显示,截至4月21日,约6200个GlobalProtect实例仍然存在CVE20243400的漏洞。这些实例被确认是脆弱的,理由是“存在被利用后留下的文件”。

漏洞修复与临时解决方案

PANOS GlobalProtect漏洞已在4月14日的PANOS 1029h1、PANOS 1104h1和PANOS 1112h3版本中修复。为了应对常用的维护版本,Palo Alto Networks还在4月15日至18日之间推出了额外的热修复程序。

clash官网Palo Alto Networks在周五的博客中表示,Threat Prevention客户可以使用Threat ID 95187、95189和95191,以“100准确性”阻止针对该漏洞的攻击,并且现有90受影响的PANOS设备已得到保护。虽然公司之前建议禁用遥测作为缓解措施,但现在表示,这种做法不再保证保护,因为存在不需要启用遥测的潜在利用方式。

CVE20243400的双重缺陷如何实现命令执行

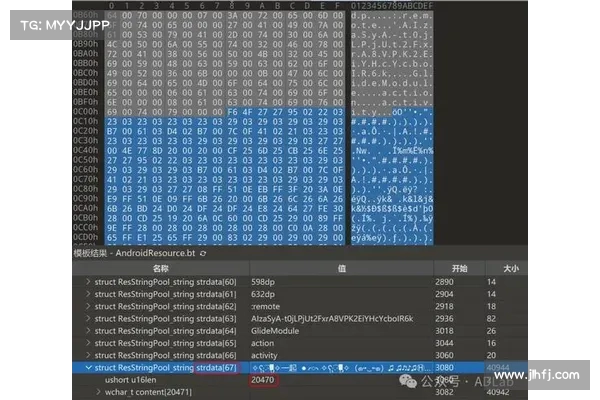

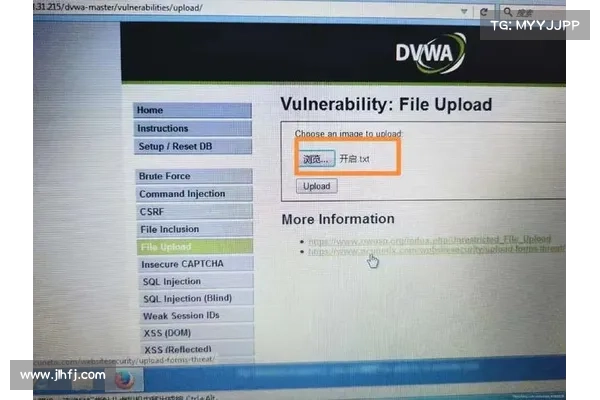

Palo Alto Networks的最新博客揭示了CVE20243400漏洞的性质,特别是利用它需要经过两个阶段,涉及对GlobalProtect特性的两个缺陷的链式利用。第一个缺陷是对会话ID的验证不足,允许攻击者向GlobalProtect发送一个Shell命令,而不是有效的会话ID。攻击者可以利用此缺陷在受害者的系统上创建一个包含嵌入命令的空文件。

第二个缺陷涉及GlobalProtect中的计划Cron作业以提升权限执行文件名命令。Palo Alto Networks通过使用防御性编程技术重写相关代码来修复这个漏洞。

该公司指出,成功利用第一个漏洞并不一定会导致命令执行,因为空文件本身不会损害防火墙。

在对当前攻击范围的评估中,Unit 42指出,大多数攻击都是利用尝试失败,或者成功创建一个空文件而不进行命令执行。团队在简报中表示,只有“极少”数量的检测到的攻击涉及成功的交互式命令执行。

概念验证利用代码在4月16日由watchTowr和Rapid7发布。网络安全情报平台GreyNoise自漏洞披露以来,已检测到22个恶意IP地址针对该漏洞进行攻击,其中在4月17日检测到最多(unique IPs) 11个。

[Palo Alto Networks更新咨询中的FAQ](https//securitypaloaltonetworkscom/CVE2024340